内网隧道搭建

内网隧道搭建

一、frp 内网穿透工具

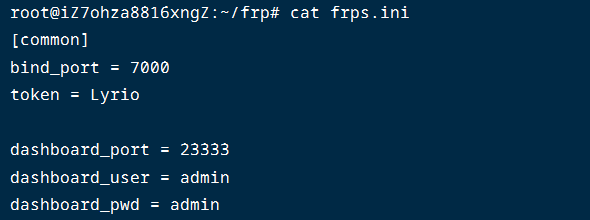

服务端配置文件 frps.ini :

|

|

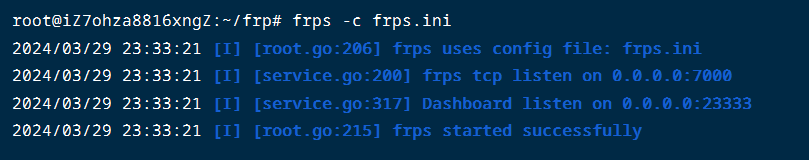

服务端开启 frp 命令:

|

|

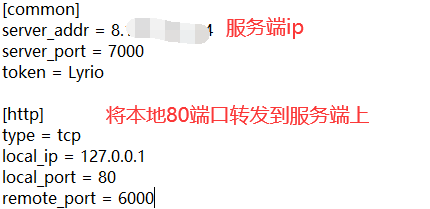

客户端配置文件

|

|

客户端开启 frp 命令:

|

|

实操环境:

- 攻击方服务器:Ubuntu

- 客户端/内网受害机/跳板机:Windows Server

- IP:192.168.169.131

- 外网攻击机:Windows

前情提要:在该内网内,有的网站和设备不出网,只能与内网内的设备通信(跳板机所在的内网),在拿下跳板机后如何攻击内网?

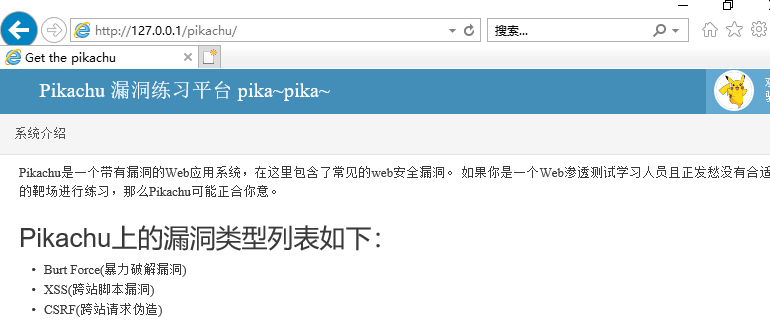

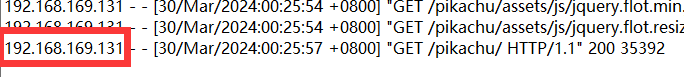

内网受害机能访问站点:

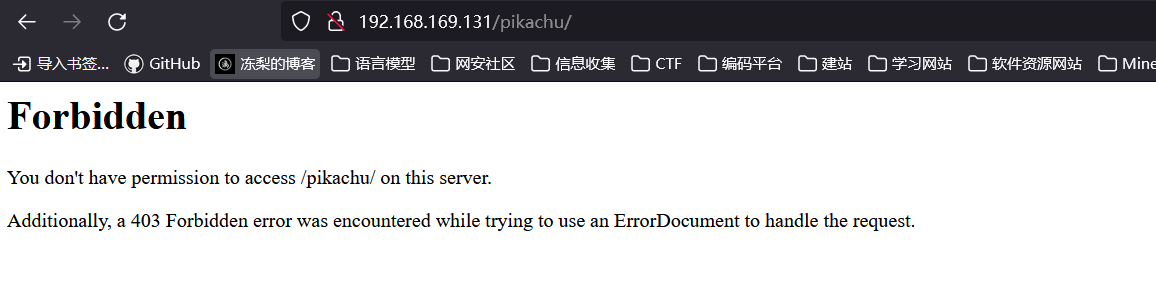

外网攻击机访问内网站点被拒绝:

打通隧道步骤:

服务端是 Linux 系统,将适用于 Linux 系统的 frps 和 frps.ini 上传到服务端 (frps_full.ini是示例文件,不用在意)

输入chmod 777 frp给 frp 赋予执行权限

输入frps -c frps.ini启动 frp 服务端 (在此之前记得开放相应端口的安全组和防火墙)

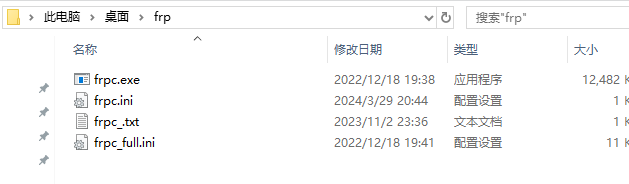

客户端/内网受害机/跳板机是 Windows 系统,将适用于 Windows 系统的 frpc 和 frpc.ini 上传到客户端

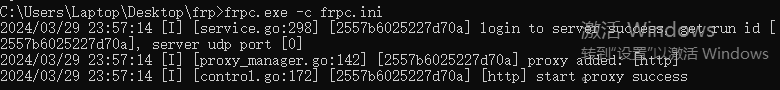

输入frpc -c frps.ini启动 frp 客户端

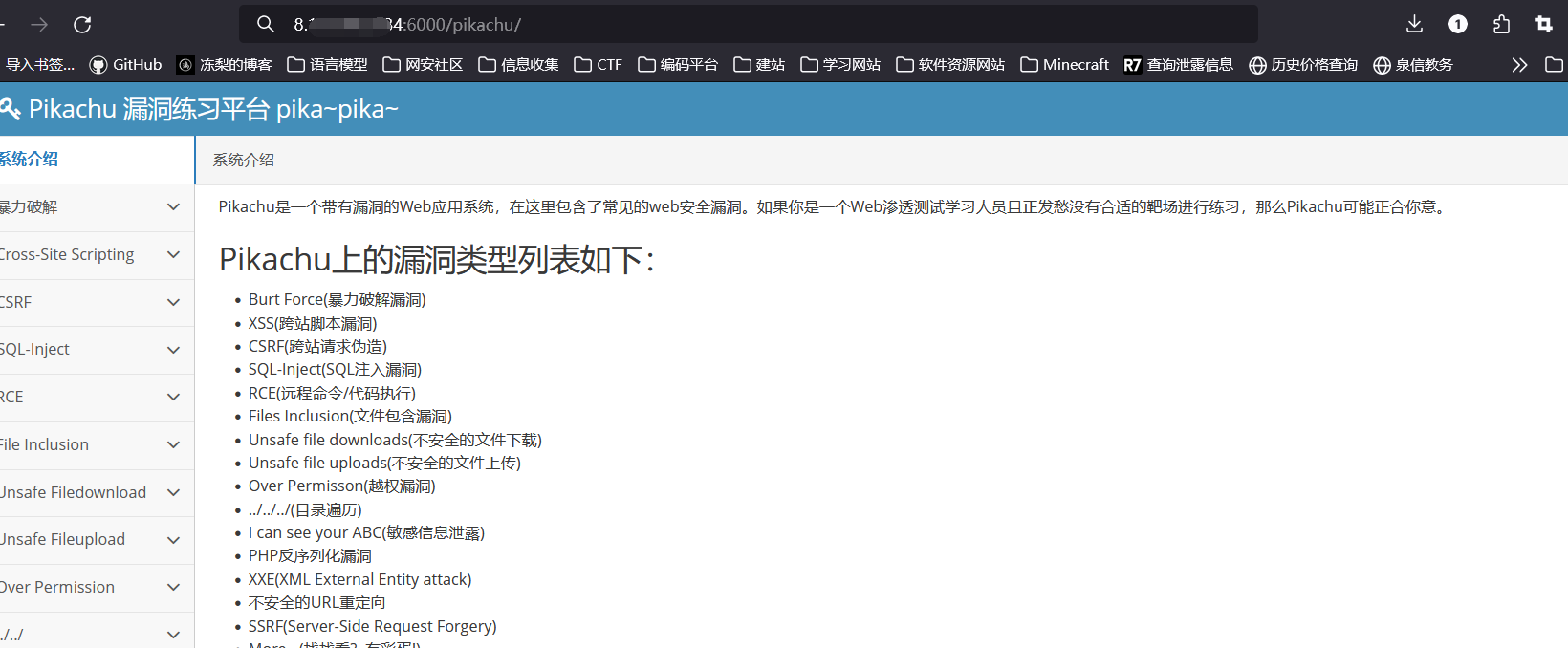

因为 192.168.169.131 的 80 端口被映射到服务端的 6000 端口,所以外网攻击机可以访问服务端的 6000 端口来达到访问 192.168.169.131 的 80 端口的效果

有时内网有很多需要访问的,一个个映射太麻烦,可以用 socks5 模块来搭建隧道

修改客户端的 frpc.ini:

重新启动客户端

外网攻击机配置浏览器 socks5 代理

选择该代理再去访问站点:

访问日志:

显示的访问 ip 为内网受害机本机 ip

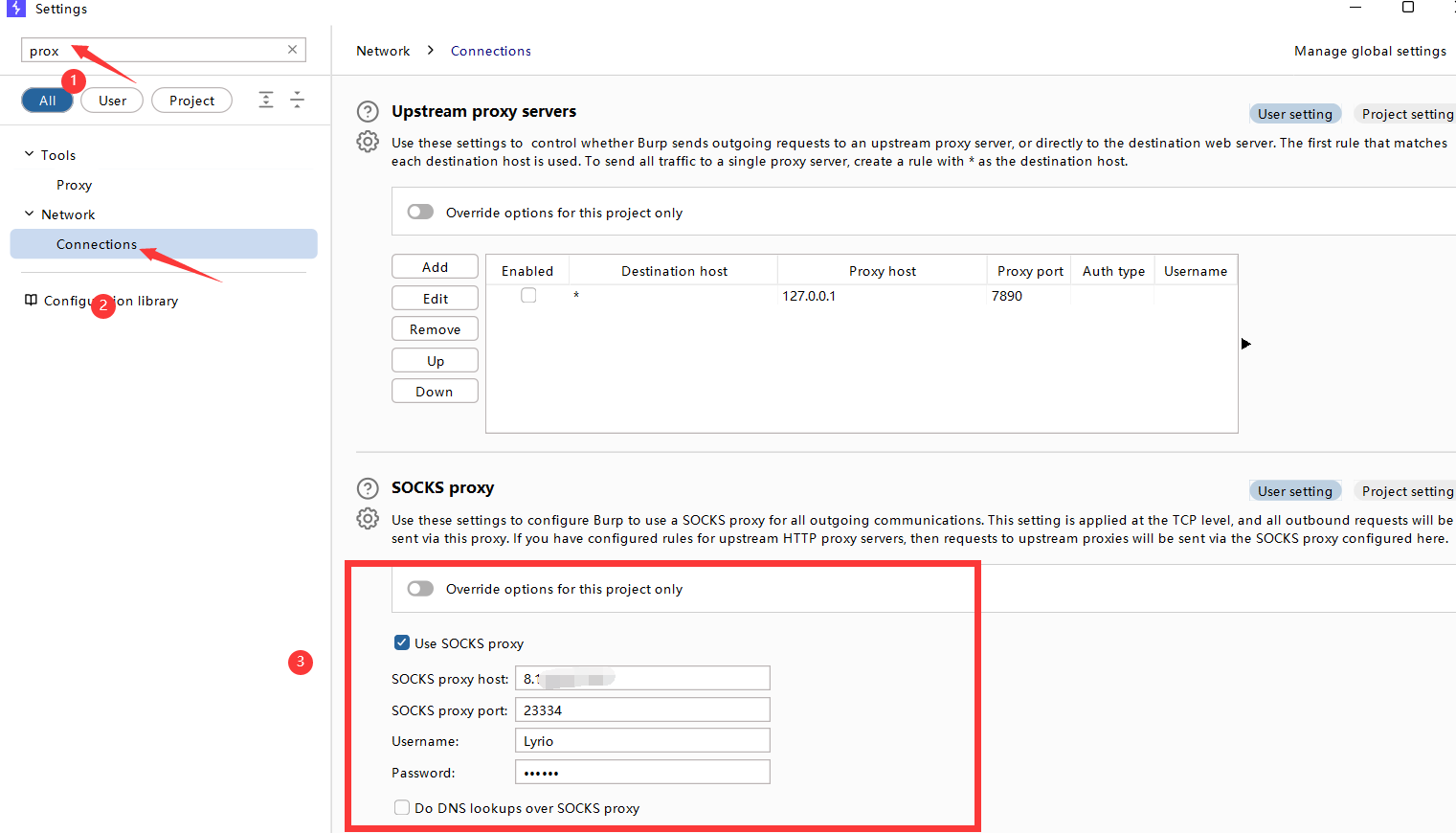

考虑实战中大概率需要 bp ,所以可以在 bp 里配置 socks5 代理,浏览器选择 bp 代理

二、Neo-reGeorg 搭建 HTTP 隧道

使用情况:

- 当前主机没有网络

- 防火墙策略,不让某某端口出网!(入口不出网)

生成隧道马:

|

|

将隧道马上传到目标主机上

连接隧道马:

|

|

连接成功后默认在本地开机 1080 的 socoks 代理端口,浏览器或者 bp 连接本地 1080 的 socks 代理即可

欲将心事付瑶琴。知音少,弦断有谁听?